Cuando toca proyecto de renovación de comunicaciones y seguridad, si eres CIO/CTO o Responsable IT, tendrás que refrescar lo que está ofreciendo el mercado. Los partners especialistas iremos a contarte que se cuece en el mundo del Data Center, seguridad prerimetral, protección del dato, etc. y tú, como decisor dentro de la empresa, tienes la tarea de separar el grano de la paja.

Ya conocemos la oferta del mercado, tienes una aproximación económica e incluso un ganador que te ha convencido especialmente por su solución técnica. Y entonces, cuando se valora internamente, salta la alarma: “¿Nos vamos a casar con un único fabricante?“.

Sí, la mejor solución técnica y económica, a veces implica apostar parte de tu cadena IT (Firewall, Switch, WiFi) a un único fabricante. Pero, ¿es esto realmente un problema?

En este artículo, vamos a exponer las ventajas y desventajas de apostar por un único fabricante para las comunicaciones y seguridad perimetral. Y en que escenario podemos considerarla como apuesta ganadora.

El mantra del vendor lock-in

“Poner todos los huevos en la misma cesta”, “apostar todo al rojo”, en general son expresiones que denotan cierto componente negativo. Dicho de otra manera, el mantra más extendido es “no casarse con ningún fabricante”. Pero, ¿realmente es esto siempre un problema? O más aún, ¿es realmente evitable el bloqueo o lock-in de manera general?

Siempre vamos a tener bloqueo de uno u otro tipo. Vamos a ser dependientes de una arquitectura definida o de una tecnología concreta, o de un producto (aunque sea software libre), o incluso de una persona del equipo que es quien tiene el conocimiento. Este punto es importante remarcarlo: siempre vamos a tener algún tipo de dependencia. Martin Fowler, Arquitecto software, lo define perfectamente en su blog, en el artículo Shades of lock-in, donde repasa los diferentes tipos de bloqueo que podemos sufrir en un proyecto.

Ventajas del vendor lock-in

La primera es una ventaja técnica. Tener toda tu infraestructura homogénea es una gozada desde el punto de vista operativo. Consola de gestión única, analítica integrada, interacción entre los elementos (Firewall, Switch, WiFi) muy fluida. Por supuesto, si nuestro equipo IT es pequeño, esta ventaja se maximiza. No es lo mismo aprender a operar 5 fabricantes que 1.

Pongamos un ejemplo en el que seguro nos hemos visto todos. En la oficina de Barcelona tenemos 10 Switches HP y un Firewall FortiGate, en la oficina de Madrid 10 Switches Dell y un Firewall Palo Alto, en ambas sedes tenemos WiFi de Cisco Aironet, pero en el resto de sedes remotas, como son pequeñitas, hemos puesto un par de Switches D-Link y un AP de Ubiquiti. ¿Quien puede gestionar una infraestructura tan dispar? Apostemos por un fabricante y simplifiquemos las operaciones de IT.

La segunda gran ventaja es económica. Desde el punto de vista del cliente podemos tender a pensar: “estos de $VENDOR me tienen cogido de la… campanilla y me van abusar“. Pero generalmente ocurre lo contrario, el fabricante ha colocado gran parte de su portfolio y te conviertes en un cliente estratégico. Va a hacer el mayor esfuerzo posible para que ese cliente permanezca contento, y esto se traduce en una ventaja económica importante al negociar el paquete.

Piensa que es lo típico que hacen los grandes ISP cuando negocian el contrato marco. Si te gastas 1 millón de euros al año en líneas móviles, Internet y MacroLAN, vuestra posición como cliente es dominante. Y desde Open3s como partner tecnológico, podemos ayudaros a ejercer esa posición de fuerza.

Un buen ejemplo de esto, podemos leerlo en este artículo de Ignacio del Castillo sobre el acuerdo de Orange y MÁSMÓVIL.

Desventajas del vendor lock-in

La desventaja de apostar por un fabricante en toda nuestra cadena IT, es que podemos llegar a atarnos. ¿Que ocurre si el fabricante cambia las condiciones? ¿O descontinúa el producto? ¿O nos duplica el precio de soporte en la renovación (un saludo a los fabricantes de cabinas)? En esos casos, asumimos ese pequeño/gran coste o buscamos una alternativa.

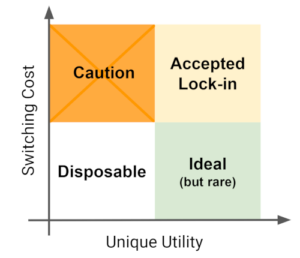

Y aquí voy a volver a tirar de nuestro amigo Martin Fowler que tiene una Matriz muy simple y directa (créditos Martin Fowler).

Por un lado, tendemos a irnos con un fabricante cuanto más diferencial es su solución, es decir, nos aporta un valor único con respecto a la competencia. Y además, debemos buscar tecnologías/fabricantes que tengan un coste de cambio lo más bajo posible. Con esta definición, la matriz es autoexplicativa:

Asumimos el vendor lock-in, pero solo en aquellos casos en que el valor diferencial sea importante.

El caso Fortinet: apostando por un único fabricante para comunicaciones y seguridad

Hasta aquí el plano teórico. Pasemos a la práctica con el caso de Fortinet.

La mayoría reconocerán a Fortinet como un fabricante de Firewalls, los FortiGate. En nuestra experiencia, son equipos de primera división, con multitud de funcionalidades, una amplísima documentación y un coste muy competitivos. Pero el mundo de la seguridad perimetral es finito, y los fabricantes lo saben. Para seguir creciendo, Fortinet se está posicionando cada vez en otros mercados con FortiCosas. como por ejemplo FortiSwitch y FortiAP.

La ventaja diferencial aquí, es que todos estos equipos se integran en un único punto central, el Firewall FortiGate. Desde un punto de vista técnico, el Firewall hace de Switch Controller o de WiFi Controller. ¿Y que ganamos con esta integración?

En mi opinión, hay 3 grandes ventajas:

- Gestión unificada. Toda la operativa de la red (Firewall, Switch, WiFi) se realiza desde un punto único. Se acabó ir consola por consola gestionando y que, además, la configuración quede coherente.

- Visibilidad. Tengo todos los datos de la red en un punto único, la trazabilidad desde el Switch/AP hasta el perímetro es completa. Y si queremos llegar a la última milla, añadamos FortiClient como endpoint protector.

- Seguridad. Integrando la red de campus en el Firewall, conseguimos añadir una capa de seguridad extra en nuestros Switches y AP.

Las ventajas están claras, ¿en que escenario aplica? Típicamente en redes de acceso con sedes pequeñas o medias y donde haya pocas manos para operar la red. Si nuestro equipo IT se compone de pocas personas, verá con muy buenos ojos esta integración porque le facilita la vida. Y de cara arriba, con Dirección, estamos reduciendo enormemente los costes operativos con respecto a comunicaciones.

A partir de aquí, cada cliente es un mundo con unas necesidades muy específicas. Desde Open3s, como partner especialista en Fortinet, estaremos encantados de atender tus necesidades de comunicación y seguridad y explicarte como Fortinet puede ayudarte con su solución única de Firewall, Switch y WiFi ¡No dudes en consultarnos!

Autor: Miguel Ángel Corzo Lozano, Area Manager Red y Seguridad