El artículo previo “Qué es SSE y cómo se relaciona con SASE” intentaba explicar el encaje de las tecnologías SSE dentro de una solución SASE, en este artículo intentaremos perfilar la utilidad de algunas de las capas de protección que puede aportar SSE.

Las tecnologías de protección clave usadas habitualmente en SSE, se engloban en las siguientes categorías:

- Control de acceso

- ZTNA (Zero Trust Network Access)

- Control de contenido

- NG SWG (NEXT GEN SECURITY WEB GATEWAY)

- ATP (Advanced Threat Prevention)

- RBI (Remote Browser Isolation)

- DLP (Data Leakage Proof)

- UEBA (USER ENTITY BEHAVIOR ANALIYTICS)

- CASB (CLOUD ACCESS SECURITY BROKER)

- Protección basada en auditoría y buenas prácticas

- CASB (CLOUD ACCESS SECURITY BROKER)

Cada una de estas tecnologías permite cubrir una serie de riesgos particulares, los cuales iremos comentando a lo largo del artículo.

Haciendo memoria del anterior artículo, hacemos un flashback para tener en mente los requerimientos de lo que sería un buen SSE:

- La seguridad debe seguir los datos.

- La seguridad debe ser capaz de decodificar el tráfico de la nube.

- La seguridad debe ser capaz de entender el contexto en torno al acceso a los datos.

- La seguridad no puede ralentizar la red.

Yo haría especial énfasis en el punto número 2 extendiendo su alcance, en el que se debería decodificar todo el tráfico posible para poder ser conscientes de las amenazas que atraviesan las comunicaciones y poder así actuar, sino el contenido malicioso podrá alcanzar los puntos finales, dejando toda la responsabilidad de detención de la amenaza en manos del antimalware, lo cual no es la mejor idea, ya que cuanto antes se detenga la amenaza más posibilidades hay de contenerla.

A continuación, comentaremos las peculiaridades de cada tecnología implicada en la protección SSE.

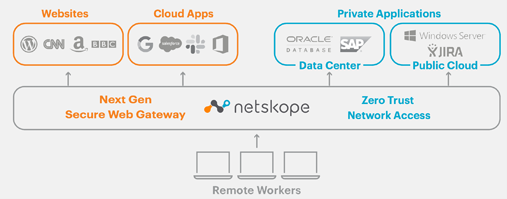

ZTNA (Zero Trust Network Access)

La tecnología ZTNA o más conocido como zero trust, se basa preferiblemente en un sistema pre-existente de autenticación centralizada, pudiendo utilizarse diversos métodos para su integración, como active directory, siendo la autenticación basada en SAML la más común y recomendable, apuntando a la solución al IDP (Identity provider) de la compañía.

Esta capacidad permite disponer de uno o varios sistemas de autenticación independientes para poder verificar la identidad de diversos modos, pudiendo disponer de multi-factor de autenticación de manera transparente para el servicio.

Todo esto provee una versatilidad muy elevada, permitiendo una compatibilidad transparente con todos los sistemas ya estén situados en nube o en los CPD del cliente.

Dicha capa ZTNA, comprobará la identidad del usuario y sus permisos para acceder un recurso en cada punto de tránsito, para el acceso a servicios corporativos, no permitiendo que el tráfico alcance el servidor destino si no se cumple previamente dicha validación.

Esto permite una granularidad de acceso a nivel aplicación y cliente, por lo que se garantiza que los clientes sólo puedan acceder a una serie de recursos acotados y de manera totalmente controlada.

Para poder realizar ese control de acceso, se despliega algún tipo de sistema cerca de los recursos a acceder, para permitir una comunicación óptima entre los clientes y los servicios a lo que comúnmente se suele denominar “Publishers”.

Estos Publishers son una evolución de los proxys inversos adaptada a la nube aplicando los controles necesarios para SSE.

Los Publishers también pueden publicar una aplicación sin autenticar al usuario final, como en webs públicas.

En los casos que se requiera protección de dichos servicios, se deberá generalmente recurrir a soluciones especializadas tipo WAF o IPS.

ATP (Advanced Threat Prevention)

ATP es un conjunto de tecnologías de protección, destinada a la detección de ataques de última generación dirigidos al usuario, generalmente por accesos de este a recursos situados en Internet.

Esta capa en la actualidad dispone de:

- Protección contra malware avanzado (Basado en machine learning y Sandboxing entre otras tecnologías)

- Protección contra amenazas web (Mediante categorización de URL, Control de aplicación, Reputación, entre otras tecnologías) permitiendo un acceso a recursos con una protección adecuada.

- Descifra todo el tráfico para su inspección.

RBI (Remote Browser Isolation)

RBI es una tecnología muy potente que permite proteger al navegador web del usuario ante explotación de vulnerabilidades de este, por accesos a webs con contenido malicioso que intente su explotación. Lo que antes se intentaba mitigar mediante IPS con mayor o menor acierto, ahora sencillamente se transfiere el riesgo a un navegador aislado en una sandbox en un entorno cloud, el cual se elimina y arranca de nuevo con un navegador limpio cada vez que se accede.

Esto se consigue ejecutando un navegador seguro dentro de un contenedor en la nube y enviando parte o todo el resultado de la navegación al recurso concreto sin dejar de disponer de una experiencia totalmente transparente para el usuario, garantizando una protección superior, al no ejecutarse código en el navegador nada más que para el renderizado de esa navegación o quizás sólo ciertas partes de código no dañinas si es que se requiere por algún motivo de compatibilidad.

Sin duda esta tecnología aporta un gran extra en cuanto a la protección del puesto de trabajo, pudiéndose englobar en las técnicas más avanzadas de ATP y siendo ésta totalmente transparente para el usuario.

DLP (Data Leakage Proof)

La tecnología DLP o de protección contra fugas de información permite limitar el tipo de datos que se envían fuera de la infraestructura de la compañía. Dado que con el uso de la nube ya no se puede aislar dentro de un entorno de perímetro la información, al haberse desdibujado dicho perímetro, es necesario disponer de tecnología DLP que controle en cada elemento que pertenezca a la compañía si es aceptable el envío de datos entre dos ubicaciones diferentes.

Esta tecnología dentro de SSE se integra con diferentes aplicaciones de nube como Office 365 y SalesForce, entre otras, a nivel de api entre nubes, así como en cada cliente en las máquinas de los usuarios como otros elementos de control, proporcionando una experiencia totalmente transparente y coherente en toda la infraestructura.

Dicho control de fuga de información se basa en la clasificación de la información realizada por las propias aplicaciones de nube o por ciertas reglas de detección de cierto tipo de información sensible como por ejemplo tarjetas de crédito, DNI, identificador de seguro de salud, nóminas, etc.

En cuanto a la transferencia de dicha información, se puede limitar a máquinas que cumplan los requisitos corporativos, como por ejemplo que estén cifradas, pertenezcan a la organización o que dispongan de antimalware corporativo actualizado, entre otras muchas verificaciones de cumplimiento de buenas prácticas, evitando que la información salga de la organización o llegue a personas no autorizadas y evitando también problemas de incumplimientos de la ley de protección de datos, que suelen acarrear dolores de cabeza sobre todo en entornos que utilizan datos personales de nivel alto como sanidad, banca y estatales.

UEBA (User Entity Behavior Analytics)

Esta tecnología permite la detección de comportamientos anómalos en cuanto al comportamiento de un usuario, ya sea por un ataque externo en progreso como por un comportamiento de riesgo del usuario consciente o inconsciente.

Estas aplicaciones se basan en tecnologías analíticas a nivel estadístico, así como de inteligencia artificial, que van aprendiendo lo que se supone es un comportamiento habitual y sano de un usuario, formando una línea base de comportamientos de bajo riesgo.

En el momento que dichos comportamientos se ven variados y ciertos indicadores de riesgo aparecen se puede determinar que existe un comportamiento peligroso.

Mediante políticas, se puede definir cómo actuar dependiendo de la anomalía detectada para detectar o mitigar dicho comportamiento de riesgo.

Este tipo de tecnologías suelen ser útiles para el control del cumplimiento normativo.

CASB (Cloud Access Security Broker)

La tecnología CASB surge de la necesidad de disponer de control y visibilidad centralizada que englobe todas las nubes con las que trabaja la compañía, tras esta necesidad estas soluciones comenzaron a solucionar los siguientes problemas:

- Visibilidad: En la nube es mucho más complejo observar el estado de la seguridad dada la complejidad y diferencias con respecto a los sistemas on premises, por lo que se requiere de una solución que permita controlar todas las tecnologías de nube corporativas en un único punto, para ser conscientes del estado de estas en todo momento.

- Cumplimiento normativo: Si ya era complejo controlar el cumplimiento normativo en las plataformas tradicionales, en la nube dicha función se vuelve casi imposible sin contar con soluciones especializadas que realicen las verificaciones necesarias mediante integración con cada plataforma mediante las Api correspondientes.

- Seguridad de los datos: En estas soluciones se suelen incluir tecnologías DLP optimizadas para nube, con el fin de evitar la fuga de datos sensibles y correspondientes sanciones.

- Protección contra amenazas: Estas soluciones suelen disponer de una capa de seguridad que permite la búsqueda de amenazas como malware dentro de los datos almacenados en la nube de un modo eficiente y totalmente integrado con las soluciones más comunes de nube.

Estas soluciones permiten una visibilidad del estado de la seguridad de la plataforma, sugiriendo cambios para optimizar dicha seguridad, auditar el estado de la plataforma según normativas, así como evitando fugas de información e infecciones de información contenida en las plataformas.

Sin duda es un complemento interesante en muchas ocasiones, sobre todo cuando se requiere un alto control de cumplimiento normativo. No obstante, también hay que pensar que, dependiendo de si se tiene cubierta la protección ante amenazas dentro de los datos de nube por otro tipo de solución o si se requiere control de fuga de información, esta solución puede englobar una serie de tecnologías complementarias que puede mejorar mucho la seguridad en la nube.

Lo bueno es que todas estas tecnologías conviven en harmonía, aportando una protección global a todas las necesidades de protección de los entornos y las comunicaciones de la compañía allí dónde se encuentren los datos y los usuarios.

En definitiva, estas tecnologías en conjunto permiten una protección y calidad de comunicaciones óptimas, con una versatilidad máxima y control de todos los eventos acontecidos, e incluso verificación de buenas prácticas en diferentes plataformas, independientemente de la ubicación de estas y de los clientes.

Sin duda es algo casi imprescindible en las cambiantes y variadas infraestructuras actuales.

Autor: Abel Robledo, Cybersecurity Team Leader en Open3s.