La ciberseguridad en infraestructuras industriales será uno de los temas de los que más se hablará a partir del año que viene. Si en el artículo anterior explicamos cuáles son las principales amenazas para 2022, en este artículo exponemos una Guía con las principales medidas de protección.

¿Cómo podemos proteger nuestras infraestructuras industriales? Este 2021 ha estado marcado por el gran número de ciberataques, especialmente en el sector industrial.

El motivo es simple: el 90% de las vulnerabilidades detectadas en el sector industrial son de baja complejidad, es decir, que no requieren de condiciones especiales para provocar una brecha y son fácilmente repetibles.

La realidad de cómo podemos asegurar las infraestructuras industriales es compleja, pero intentaremos abordarla en su mayor parte.

- Diseño seguro de la solución

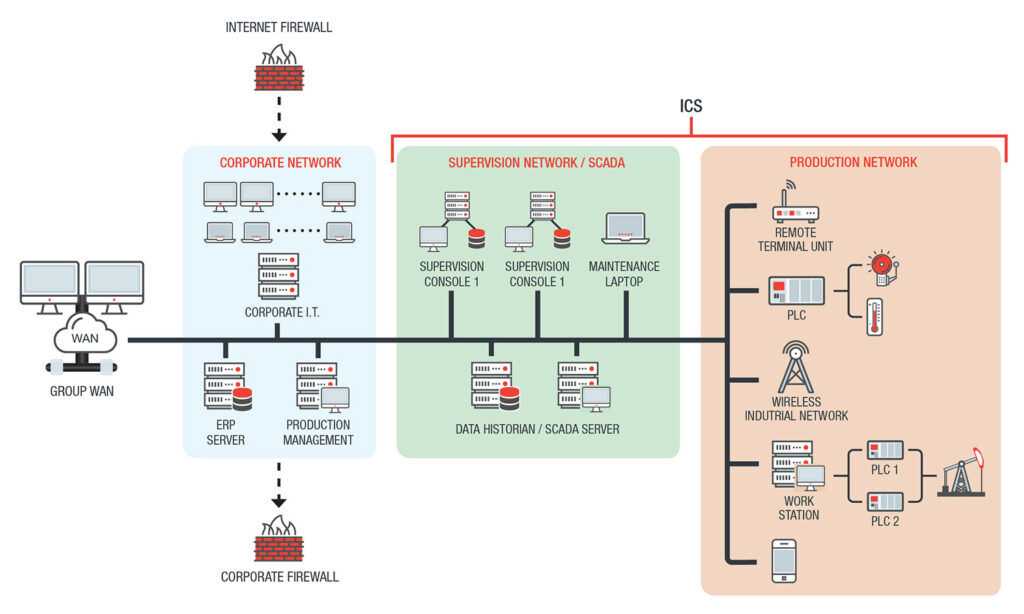

Por una parte, está la concepción de estas redes situadas en entornos industriales, las cuales suelen ser inseguran desde el diseño, por lo que sería necesario un rediseño casi por completo, basándose en un framework de buenas prácticas como por ejemplo el que ofrece el organismo de ciberseguridad del gobierno americano NIST 800-82, guias STIC, etc, en los cuales el análisis de riesgos es parte importante.

Siendo este punto muy costoso o inabarcable para muchas compañías, dado que tendrían que deshacer casi todo lo que disponen, en dichos casos sólo nos queda el realizar un enfoque de aislamiento de dichas redes tan bueno como nos sea posible protegiendo el acceso a esta red, aunque los resultados pueden variar mucho dependiendo del entorno.

- Despliegue de la solución.

No hay que descuidar las buenas prácticas de configuración de todos los sistemas tanto de protección como de los propios sistemas OT, así como su auditoría periódica, siendo muy importante el cifrado de las comunicaciones siempre que este sea viable.

- Inventariado e información de la solución actualizado y control de cambios.

Muchas veces, el problema proviene de un elemento que no se conoce, pero que está funcionando dentro de la red, probablemente hace muchos años y debido a la alta rotación de recursos, se producen pérdidas de conocimiento que pueden ser críticas o también debido a cambios no reportados en los sistemas.

- Correcta redundancia de todos los sistemas, sin puntos de fallo único, incluyendo la alimentación de estos, mediante UPS y generadores.

- Control de acceso a la red.

Es necesario disponer de un control de acceso centralizado y de la mejor calidad.

Se recomienda realizar un control el enfoque Zero Trust, estableciendo un punto de control único, recomendamos utilizar este enfoque combinado con MFA (Múltiple factor de autenticación) con verificación de cumplimiento en el endpoint, estableciendo una autenticación fuerte previa antes de acceder a los sistemas industriales desde fuentes remotas.

Para evitar que cualquier persona como por ejemplo un desarrollador o invitado pueda conectar un dispositivo a la red que no ha sido verificado y aceptado como seguro, se recomienda disponer de alguna tecnología de control de acceso a la red como los sistemas Network Access Control (NAC).

- Acceso remoto seguro.

Para el acceso remoto a estas infraestructuras, no sólo se requiere de un acceso VPN clásico, sino que se recomienda que el cliente VPN o la tecnología de acceso como por ejemplo SASE, pueda realizar una serie de comprobaciones locales de la máquina que debe acceder, para determinar si cumple con los requisitos mínimos de acceso, así como disponer de la máxima granularidad a la hora de dar permiso de acceso a las aplicaciones.

Por supuesto, también será posible disponer de servidores de salto, con políticas de acceso y cumplimiento estrictas, para minimizar los riesgos de dichos accesos directos a la infraestructura, desde equipos itinerantes, menos controlados.

- Gestión de identidades y de contraseñas.

Se recomienda disponer de unas directivas seguras de complejidad de contraseñas, así como política de bloqueo de estas.

Siempre que se pueda centralizar la autenticación mediante repositorios de identidad IAM, se deberá realizar, para disponer de un control total de las acciones realizadas en los sistemas.

En el caso de no poder centralizar la autenticación en un repositorio centralizado de identidad, se recomienda la gestión segura de contraseñas en un repositorio cifrado con control de acceso según roles.

Se recomienda establecer supervisión para la aplicación de cambios, ya sea mediante alguna aplicación o al menos estableciendo contraseñas compuestas por dos o más partes, permitiendo que una parte la conozca el ingeniero que ha propuesto el cambio o otra parte la conozca únicamente el supervisor del cambio, etc, o incluso si existen roles de aprobador de cambios en el software de control, evitando aplicación de cambios descontrolados al requerirse la participación de alguien que verifique que los cambios son correctos.

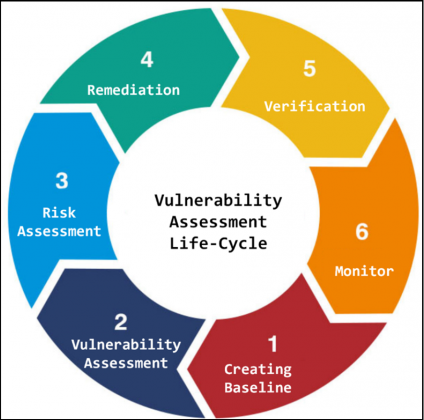

- Gestión del ciclo de vulnerabilidades.

Se recomienda disponer de herramientas de análisis de vulnerabilidad continua, para poder determinar las vulnerabilidades reales que existen, establecer planes de remediación o mitigación, así como verificar que los trabajos de remediación se han realizado correctamente.

No son válidas soluciones de escaneo de tipo IT por su alto impacto en los elementos ICS dada su limitada capacidad y características especiales, por lo que deberá acudirse a soluciones especializadas para OT.

En cuanto a la remediación de vulnerabilidades, se recomienda que sea lo más automatizada posible.

Existen algunas opciones en el mercado muy interesantes que han realizado un avance muy grande en cuanto a visión y protección general de todos los elementos existentes en este tipo de redes, lo cual va más allá de una simple monitorización de vulnerabilidades, proveyendo una amplia visión de las amenazas y eventos relacionados tanto con la seguridad así como con de la operación y diseño de la infraestructura, lo cual es muy útil en identificación de problemas por fallo humano o manipulaciones intencionadas.

- Monitorización.

Se recomienda disponer de sistemas de monitorización de salud de la plataforma, para determinar cuándo ha dejado de funcionar una máquina y poder actuar con total celeridad.

Se recomienda disponer de sistemas de monitorización del tráfico de red especializados, que no busquen únicamente ataques de inyección, sino que tracen toda la interacción realizada entre dispositivos mediante la red, identificando cada operación realizada, así como la topología y elementos existentes en la red.

Está claro, que si no existe un equipo SOC especializado que revise las alertas de los sistemas de protección, determinando si existe algún incidente, procediendo a solventarlo con total celeridad, el nivel de protección decae mucho, ya que la compañía nunca será consciente de dichos incidentes hasta que ya sea demasiado tarde.

- Trazabilidad de acciones y eventos.

Debido a que muchos de los ataques producidos, provienen desde el interior de la compañía, por trabajadores descontentos, es muy importante disponer de una trazabilidad de los eventos tanto de seguridad como de auditoría de las acciones realizadas en cada sistema.

Esta visión redunda en beneficios tanto para poder resolver el problema causado, como para poder realizar un análisis forense post incidente que descubra quién y cómo propiciaron el ataque.

Por tanto, un repositorio de logs externo a las máquinas, incluso de tipo siem, es más que recomendable para realizar la labor de investigación forense en caso de necesidad e incluso recibir alertas ante comportamientos de riesgo.

- Protección de dispositivos IT en redes OT.

Un punto a cuidar especialmente, es la protección de los dispositivos IT situados en redes OT, dado que es uno de los modos menos controlados de acceso de información y por tanto puede acarrear amenazas portadas desde equipos con protección insuficiente, que acceden a redes que pueden ser inseguras.

Se recomienda disponer de un endpoint de máxima calidad en los dispositivos.

Es necesario el control de dispositivos USB.

Se recomienda disponer de un sistema de virtual patching para evitar la explotación de vulnerabilidades no parcheadas sobre todo en equipos obsoletos.

Esto último no siempre es sencillo o posible, debido a la antigüedad de los sistemas operativos utilizados.

- Securización de redes WIFI.

Si se utilizan redes Wifi para la comunicación, se deberá verificar si los dispositivos y tecnologías soportadas son vulnerables, esto es de especial relevancia en este caso, ya que las redes Wifi no son renovadas tan periódicamente como otras tecnologías, por lo que suelen ser una vía de acceso sencilla para atacantes no deseados.

Se recomienda que la tecnología Wifi elegida, disponga de una capa de protección WIPS para prevenir todo tipo de intentos de vulneración al igual que ser conscientes de que se produce un ataque.

- Copias de seguridad de sistemas y configuraciones.

En este tipo de entornos a parte de las copias de seguridad de los sistemas IT, tarea que deberá estar cubierta, muchas veces los ingenieros trabajan en local en su equipo y no ponen en común las últimas actualizaciones con el resto del equipo y mucho menos realizan copias de seguridad de estas, provocando que ante cualquier fallo de esta configuración si no está disponible el ingeniero que lo realizó o el pc del técnico falló, se complica mucho el poder resolver el problema causando pérdidas económicas.

Por tanto, lo ideal será disponer de algún repositorio común similar a github para desarrollo colaborativo y realizar copias de seguridad periódicas del contenido de dicho servidor.

Evidentemente, deberá automatizarse dicha copia y deberá estar diseñado el sistema de backup para garantizar los RTO y RPO establecidos en el plan de contingencia.

- Plan de contingencia

Una de las cosas más importantes para estar protegidos, es disponer de un buen plan de contingencia basado en un análisis de riesgo previo, así como copias actualizadas de los sistemas según las especificaciones determinadas en el estudio del plan.

En definitiva, las compañías que disponen de redes OT, juegan contra reloj esta lucha y de seguro, las compañías que no inviertan en asegurar sus redes OT tarde o temprano recibirán un ataque con unas consecuencias que podrían comprometer hasta el futuro de la compañía.

Existen diferentes frameworks como NIST SP 800-34, para realizar esta labor.

- Seguridad física

No debemos perder de vista que en estos entornos dónde al día trabajan muchos cientos de trabajadores, las máquinas pueden estar expuestas a manipulaciones de todo tipo, por lo que las medidas de seguridad físicas son casi tan importantes como las de ciberseguridad, es interesante el siguiente documento en el que se trata la convergencia entre la ciberseguridad y la seguridad física del organismo americano CISA (Cybersecurity & infrastructure Security Agency).

Un punto que puede marcar la diferencia es disponer de un servicio de SOC que monitorice el estado de la seguridad y realice una respuesta a incidentes adecuada.

Seguro que se nos escapan algunos otros detalles, pero en grandes rasgos estos serían los puntos clave en cuanto a la protección de entornos industriales.

Lamentablemente, aún queda mucho trabajo por realizar, existiendo grandes riesgos en el horizonte si las compañías no toman cartas en el asunto lo antes posible.

En Open3s contamos con soluciones de securización para entornos industriales, que permiten tener las infraestructuras críticas debidamente protegidas de posibles ataques. Si quieres saber más, no dudes en contactar con nosotros.

Autor: Abel Robledo, Cybersecurity Team Leader en Open3s.