Si antes de la pandemia nos encontrábamos con una realidad que abarcaba un 100% de presencialidad, ahora las empresas se plantean un nuevo modelo de oficina híbrida que tiene que sumar las ventajas del modelo presencial y del teletrabajo, en el cual es vital que seamos ciberresilientes.

Ante este nuevo entorno, en el que muchos trabajadores se pasan la mitad del tiempo trabajando desde casa, tenemos que ser conscientes de cómo los ciberdelincuentes pueden atacar y entrar en nuestros sistemas.

Si pensamos que el objetivo principal de los ciberdelincuentes es obtener datos importantes o directamente dinero de sus víctimas, es lógico pensar que tengan el foco puesto en personas con cargos clave dentro de la empresa: Dirección, contabilidad, recursos humanos…. Aquellos perfiles que cuentan con información muy sensible o se ocupan de tareas clave como la facturación serán los objetivos prioritarios.

Pero ¿Cómo llegan los ciberdelincuentes a obtener información de estas personas? Pues, en la gran mayoría de casos, a través del correo electrónico.

El correo electrónico, la principal puerta de entrada de los ciberdelincuentes

Según un artículo reciente de El Español, el 77% de los programas maliciosos detectados se envían a través del correo electrónico, mientras que las descargas web son responsables del 13%.

HP ha publicado un informe sobre las principales amenazas a través del correo electrónico durante el último trimestre de 2021. Comparado con mediados de 2021, se ha detectado un incremento de un 588% de envío de malware a través del email. Si dentro del mismo año casi de multiplicaron por 6 los ciberataques a través de correo electrónico, ¿qué realidad podemos encontrarnos este 2022?

Principales ataques a través de correo electrónico

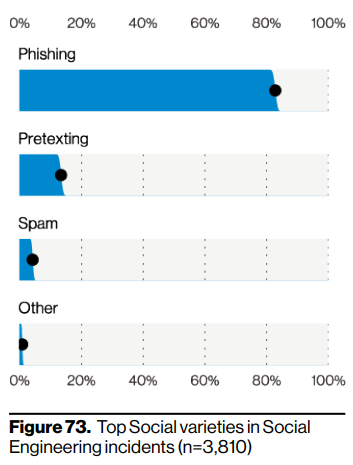

Los ataques a través de correo electrónico forman parte de lo que llamamos “Social Engineering”, el conjunto de técnicas que utilizan los ciberdelincuentes para engañar a los usuarios y así conseguir que envíen datos confidenciales, infecten sus equipos con malware o abran enlaces que les conducirán a una descarga maliciosa.

El phishing (los ataques a través de correo electrónico que pretenden manipular al receptor) es la fórmula de social engineering más utilizada según el Data Breach Investigations Report, seguido por los ataques BEC (Business Email Compromises). En la mayoría de las ocasiones, este tipo de ataques terminan en el robo de credenciales para luego introducir un Malware.

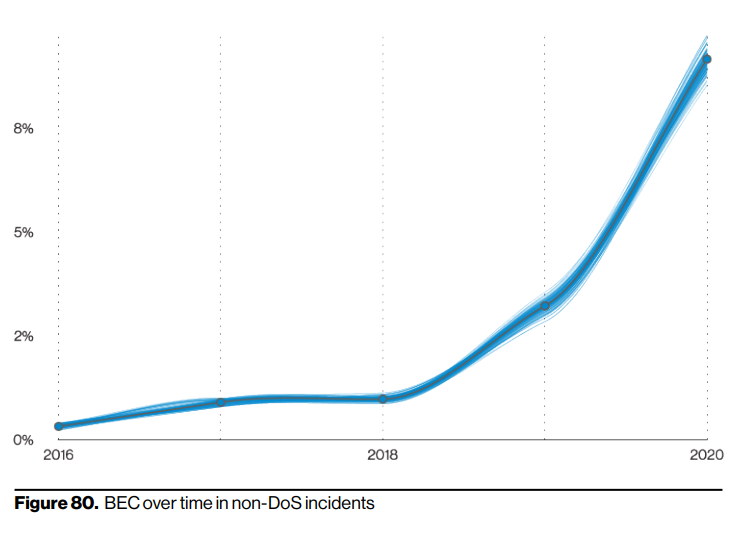

Como vemos en la siguiente figura, los ataques BEC no han parado de aumentar desde 2018. Los ataques BEC se basan en la suplantación de identidad, también llamado “el Fraude del CEO”, que consiste en simular correos de un alto ejecutivo de la empresa a un trabajador para que este le facilite información o bien gestione algún pago. Según DBIR, el 58% de los ataques BEC acaban consiguiendo el robo de dinero por parte de los ciberdelincuentes, que de media supuso un gasto para la empresa de 30.000 dólares.

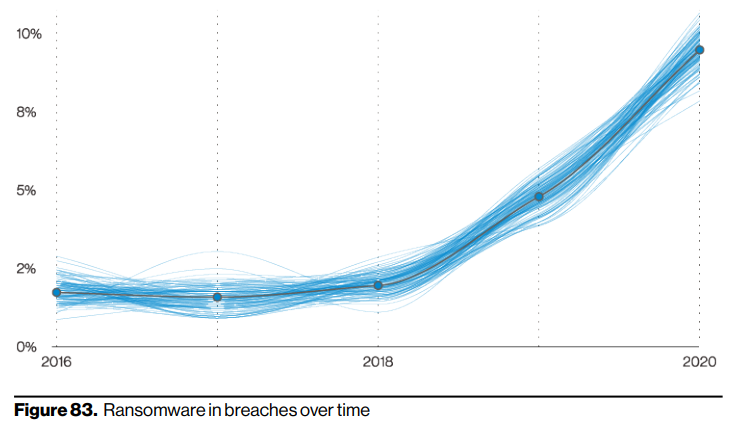

Cómo se introduce el Ransomware

El primer vector es a través del uso de credenciales robadas o “fuerza bruta”. Según los últimos datos del DBIR, el 7.8% de las empresas intentaron (sin saberlo) descargar algún Ransomware durante el año pasado. Uno de los objetivos centrales de los ciberdelincuentes es llegar al servidor, ya que allí es donde están concentrados los datos.

Algunas de las familias de Malware más usadas para introducir Ransomware en 2021 fueron:

- DRIDEX

- QAKBOT

- EMOTET

- ICEDID

- TRICKBOT

- BAZALOADER

Pero ¿Cómo consiguen los ciberdelincuentes que el usuario se descargue ese malware a través del correo electrónico?

Además de los correos dirigidos a la obtención de credenciales, según el último informe de HP hay muchos ciberdelincuentes que adjuntan diferentes tipos de archivos o ejecutables en el email, con la finalidad de que el usuario se lo descargue. Vemos algunos ejemplos:

- Excel

El usuario recibe un email con un XLL malicioso adjunto. Al hacer clic en el adjunto se abre un archivo Excel, que solicita al usuario que instale y active un complemento para poder ver el archivo correctamente. Al descargar ese complemento, es cuando se descarga el Malware.

Esta técnica es muy peligrosa porque solo con un clic se ejecuta el marlware, aunque existen soluciones de protección de correo electrónico que bloquean los archivos XLL, ya que este tipo de librerías dinámicas no se suelen mandar a menudo a través del email.

Solo en el último trimestre de 2021 se identificaron siete familias de malware diferentes introducidas a través de un Excel malicioso (Dridex, IcedID, BazaLoader, Agent Tesla, Raccoon Stealer, Formbook y Bitrat).

- Archivos ZIP

El usuario recibe un email que contiene un link de descarga de un archivo ZIP que contiene un XLSB (Microsoft Excel Binary Workbook). Si se abre el XLSB, se descarga un troyano.

Uno de los malwares detectados en este tipo de ataques es Qakbot, un malware que se introduce en medio de una conversación de email de un usuario generando una respuesta falsa para ganarse su confianza.

De esta forma, Qakbot genera una respuesta falsa del tipo: “Por favor, descarga el último documento que te envié; en el caso de que no lo hayas recibido, descárgalo ahora [y el enlace del archivo ZIP].

- Power Point

Aunque la introducción de un malware a través de Power Point es poco común, aproximadamente un 1% de los malwares detectados a través de correo electrónico provenían de archivos Power Point.

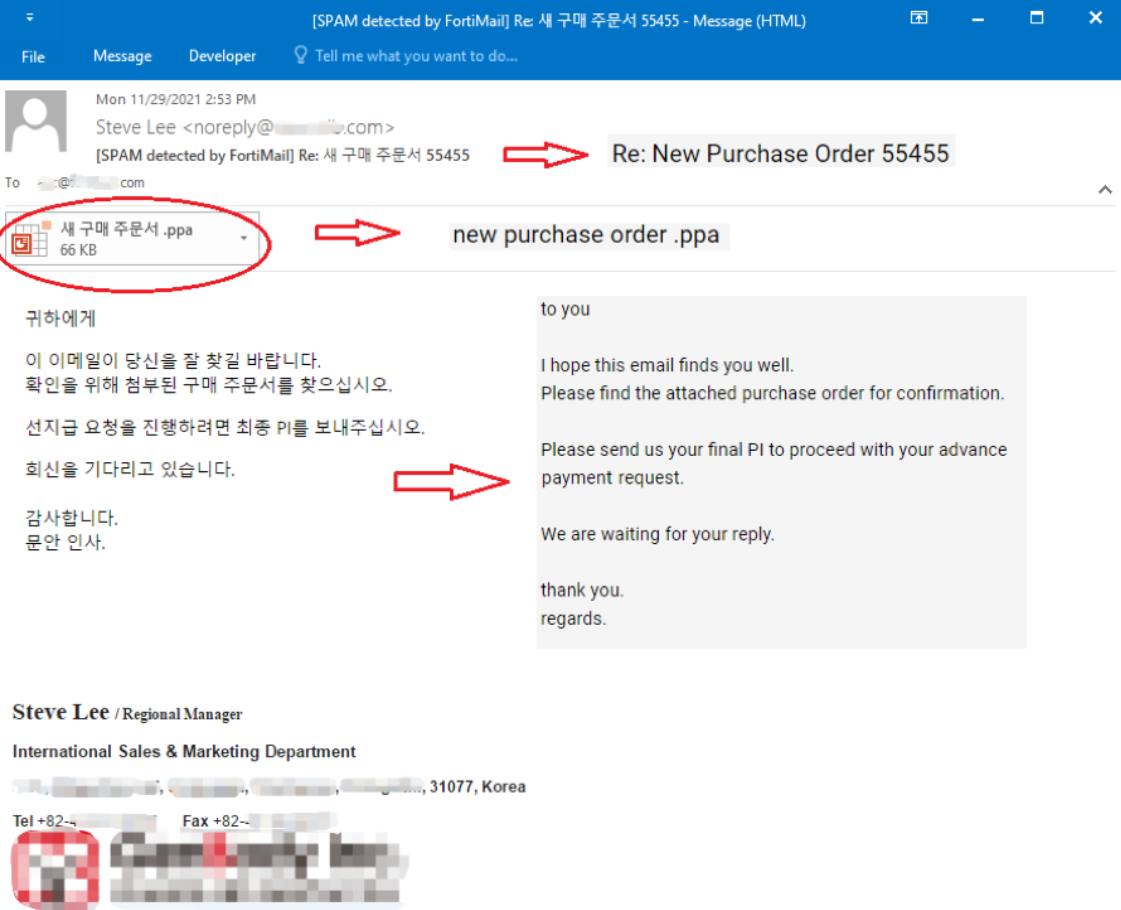

Se detectó en 2021 un caso de phishing que introdujo el malware Agent Tesla a través de un archivo Power Point, que afectó a muchos usuarios de diferentes empresas en Corea del Sur.

Palabras clave en el correo electrónico para que hagas clic

El asunto del email es clave para que el usuario decida abrirlo y hacer clic. Normalmente se juega con la urgencia o con términos importantes como “compra”, “pago”, “factura”, etc. Términos que todos estamos acostumbrados a ver en un email y que nos hacen pensar que es algo importante que tenemos que hacer de forma rápida.

Cada idioma y cada país utiliza unas palabras clave distintas, pero todas se relacionan con algo común, urgente e importante:

TOP 10 Palabras para que hagas clic en el email (versión anglosajona)

- “ORDER”

- “2021”

- “PAYMENT”

- “NEW”

- “2021/2022”

- “REQUEST”

- “INVOICE”

- “QUOTATION”

- “PURCHASE”

- “DEC”

Seguramente recibimos muchos emails cuyo asunto contiene alguna palabra parecida a las de la lista y no podemos pensar siempre que se trata de un ciberataque. Sin embargo, es importante contar con campañas de concienciación para los usuarios, para que sepan a qué se enfrentan y puedan detectar con facilidad si podría tratarse de un email malicioso antes de abrirlo o hacer clic.

Soluciones de protección automatizada, la apuesta de Open3s

En Open3s apostamos por una solución integral de protección ante las principales amenazas existentes (ransomware, BEC y phishing), centrada en el principal vector de ataque actual: el correo electrónico y las personas.

Si quieres saber más sobre cómo proteger a tu organización de los ataques de ransomware, descárgate nuestro Open Paper: